- Phương pháp hacking mạng không dây

Các bước để thực hiện hacking mạng không dây

- WiFi Discovery

- GPS Mapping

- Wireless Traffic Analysis

- Launch of Wireless Attacks

- WiFi Encryption Cracking

- Compromise the Wi-Fi Network

- WiFi Discovery

Đây là bước đầu tiên trước khi khởi động một cuộc tấn công mạng không dây. Kẻ tấn công sử dụng các công cụ như inSSIDer plus, netsurveyor để định vị mạng không dây mục tiêu.

Quy trình phát hiện wifi bao gồm:

- Theo dấu chân mạng không dây.

- Tìm kiếm mạng mục tiêu thích hợp nằm trong vùng phủ sóng để khởi động một cuộc tấn công.

Wireless Network Footprinting

Theo dấu chân mạng không dây bao gồm hai dạng sau:

- Passive Footprinting Method.

- Active Footprinting Method.

Finding WiFi Networks in range to attack

Nhiệm vụ đầu tiên mà kẻ tấn công sẽ thực hiện khi tìm kiếm các mục tiêu wifi là kiểm tra các mạng tiềm năng nằm trong phạm vi phủ sóng để tìm ra mạng tốt nhất để tấn công.

Attacker sử dụng các phương pháp khác nhau như warchalking, warFlying và WarDriving để tìm mạng wifi mục tiêu.

Đi xung quanh với laptop có cài đặt công cụ khám phá không dây và lập bản đồ các mạng không dây đang hoạt động.

- Network table: hiển thị danh sách tất cả các AP không dây, mạng không dây hoặc kênh gần đó.

- Details pane: hiển thị chi tiết về điểm truy cập, mạng không dây, của kênh đã chọn. nhấp vào một mục hàng trong bảng mạng sẽ hiển thị ngăn chi tiết được liên kết.

- Networks graph: hiển thị biểu diễn đồ họa của các mạng không dây lân cận, cường độ tín hiệu của chúng và cách chúng chia sẻ kênh và chồng chéo với nhau.

- GPS Mapping

Bước thứ hai trong phương pháp hack không dây là lập bản đồ GPS.

- Những kẻ tấn công tạo một bản đồ của mạng wifi được phát hiện và cơ sở dữ liệu với số liệu thống kê được thu thập bởi các công cụ khám phá wifi.

- GPS được sử dụng để theo dõi vị trí của các mạng wifi được phát hiện và các tọa độ được tải lên các trang web như Wigle.

- Wireless Traffic Analysis

Bước thứ ba trong phương pháp hack không dây là phân tích lưu lượng của mạng không dây đã phát hiện. kẻ tấn công thực hiện phân tích lưu lượng truy cập không dây trước khi khởi động các cuộc tấn công thực sự vào mạng không dây.

- Phân tích lưu lượng không dây cho phép những kẻ tấn công xác định các điểm yếu và các nạn nhân tiềm năng trong mạng không dây mục tiêu.

- Điều này giúp xác định chiến lược thích hợp để tấn công thành công.

- Kẻ tấn công phân tích mạng không dây để xác định SSID quảng bá, sự hiện diện của nhiều điểm truy cập, khả năng khôi phục SSID, phương pháp xác thực được sử dụng, thuật toán Encryption WLAN.

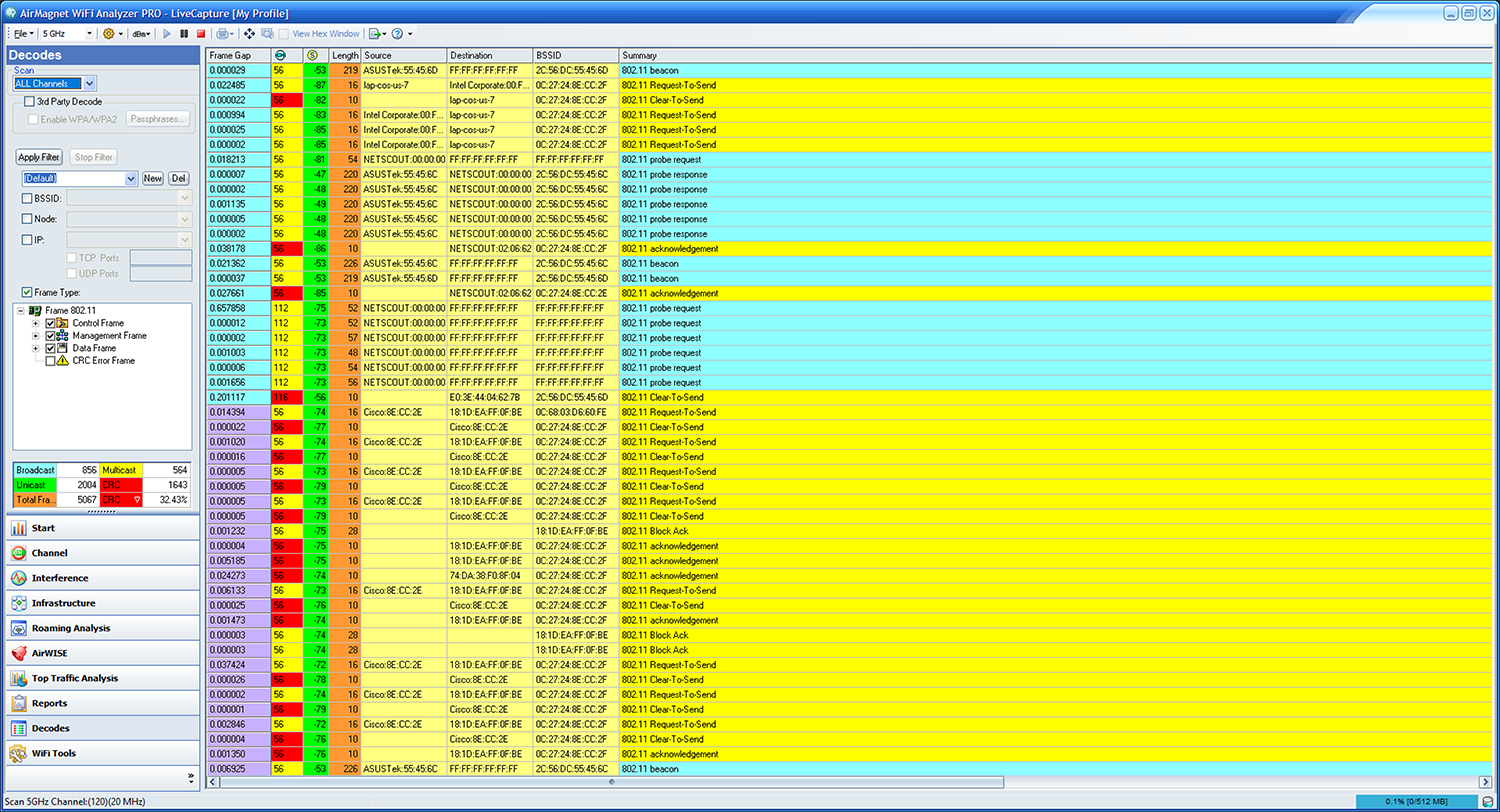

- Kẻ tấn công sử dụng các công cụ phân tích gói wifi, chẳng hạn như AirMagnet Wifi Analyzer, Wireshare, để nắm bắt và phân tích lưu lượng của một mạng không dây mục tiêu.

Phần mềm AirMagnet Wifi Analyzer:

- Launch of Wireless Attacks

Sau khi hoàn thành việc phát hiện, lập bản đồ và phân tích mạng không dây của mạng không dây mục tiêu, kẻ tấn công đến giai đoạn khởi động thực hiện một cuộc tấn công vào mạng không dây mục tiêu. kẻ tấn công có thể tiến hành nhiều kiểu tấn công khác nhau như tấn công phân mảnh, tấn công giả mạo MAC, tấn công DoS..v.v.

MAC Spoofing Attack

Một số tổ chức thực hiện chính sách an ninh mạng không dây bằng biện pháp lọc MAC, khi đó Attacker thực hiện tấn công MAC Spoofing Attack bằng cách thay đổi địa chỉ MAC thành địa chỉ MAC của người dùng hợp pháp để vượt qua biện pháp lọc MAC trên AP, thành công kết nối đến mạng không dây.

MAC spoofing Toos: Technitium MAC Address Changer

Denial-of-Service: Disassociation and De-authentication Attacks

Disassociation: Hacker xác định mục tiêu tấn công, mối liên hệ giữa AP đến client. Tiếp đó là gửi disassociation frame từ một địa chỉ giả mạo MAC tới điểm truy cập AP và máy khách tương ứng. Client sẽ nhận các frame này và nghĩ rằng frame hủy kết nối đến từ AP. Đồng thời kẻ tấn công cũng gởi disassociation frame đến AP. Khi các clients bị ngắt kết nối sẽ thực hiện kết nối lại với AP ngay lập tức. Kẻ tấn công tiếp tục gởi disassociation frame đến AP và clients. 🡪 tấn công DoS

De-authentication: Kẻ tấn công xác định mục tiêu tấn công là các người dùng trong mạng wireless và các kết nối của họ (Access Point đến các kết nối của nó).

Chèn các frame yêu cầu xác thực lại vào mạng WLAN bằng cách giả mạo địa chỉ MAC nguồn và đích lần lượt của Access Point và các người dùng.

Người dùng wireless khi nhận được frame yêu cầu xác thực lại thì nghĩ rằng chúng do Access Point gửi đến.

Sau khi ngắt được một người dùng ra khỏi dịch vụ không dây, kẻ tấn công tiếp tục thực hiện tương tự đối với các người dùng còn lại.

Thông thường người dùng sẽ kết nối lại để phục hồi dịch vụ, nhưng kẻ tấn công đã nhanh chóng tiếp tục gửi các gói yêu cầu xác thực lại cho người dùng.

- De-authentication Flood Attack: Yêu cầu cả AP và client gửi lại frame xác thực failed.

- Disassociation flood attack : Gởi disassociation frame làm cho AP và client tin tưởng rằng kết nối giữa chúng đã bị ngắt.

Disassociation and De-authentication tool : phần mềm Aircrack-ng

Man-In-The-Middle Attack

MITM là một cuộc tấn công internet đang hoạt động, trong đó kẻ tấn công cố gắng đánh chặn, đọc hoặc thay đổi thông tin được truyền giữa hai máy tính. Các cuộc tấn công MITM có liên quan đến mạng WLAN 802.11 tương tự như hệ thống mạng LAN có dây.

Các bước thực hiện tấn công MITM Attack:

MITM tool : phần mềm Aircrack-ng

Wireless ARP Poisoning Attack

ARP xác định địa chỉ MAC của một AP nếu nó đã biết địa chỉ IP của nó. Thông thường, ARP không sở hữu bất kỳ tính năng nào để xác minh xem phản hồi có phải từ các máy chủ hợp lệ hay không. ARP poisoning là một kỹ thuật tấn công khai thác sự thiếu xác minh này. Trong kỹ thuật này, bộ đệm ARP được duy trì bởi OS bị hỏng với các địa chỉ MAC sai. Kẻ tấn công đạt được điều này bằng cách gửi một gói ARP replay được xây dựng bằng địa chỉ MAC sai.

Các bước của quá trình tấn công Wireless ARP Poisoning Attack:

Bước 1: Attacker giả mạo địa chỉ MAC của card wifi laptop của Jessica và thử tiến hành xác thực tới AP1

Bước 2: AP1 gửi thông tin cập nhật địa chỉ MAC đến các thiết bị router và switch trong mạng.

Bước 3: lúc này lưu lượng gói tin từ Mạng trục chính đến laptop của Jessica không còn được gửi đến AP2 mà gửi đến laptop của Attacker

ARP Poisoning tool: Ettercap

Rogue AP

Một Rogue AP trong mạng không dây 802.11 có thể được sử dụng để lừa đảo kết nối của các người dùng mạng hợp pháp.

- Toàn bộ lưu lượng của người dùng đều đi qua rogue AP, vì vậy có khả năng bị attacker nghe lén.

- AP giả mạo cung cấp một backdoor tới mạng wifi của mục tiêu

Rogue AP tool: MANA Toolkit

Fake Hotspot (Evil Twin)

Evil Twin là một dạng AP không dây giả mạo là một AP hợp pháp bằng cách bắt chước SSID của nó. Nó gây ra mối nguy hiểm cho người dùng không dây trên mạng WLAN riêng tư và công cộng. Kẻ tấn công thiết lập một AP giả mạo bên ngoài chu vi mạng và dụ người dùng đăng nhập vào AP này.

Các bước tiến hành cài đặt Fake Hotspot:

Bước 1: Ta cần 1 laptop với kết nối internet (3G hoặc cắm dây) và một mini AP. Sau đó cho phép internet connection sharing trong hệ điều hành Windows.

Bước 2: Broadcast kết nối wifi và chạy chương trình nghe lén để thu thập thông tin nhạy cảm.

- WiFi Encryption Cracking

Sau khi kẻ tấn công thành công trong việc truy cập trái phép vào mạng mục tiêu thông qua các phương pháp như tấn công không dây ở phần trên.

Attack tiến hành bẻ khóa các giao thức bảo mật wifi: WEP or WPA/WPA2 encryption.

Sử dụng tool aircrack-ng trong Kali để thực hiện bẻ khóa WEP Encryption

Cracking WEP Encryption

Sử dụng tool aircrack-ng trong Kali để thực hiện bẻ khóa WEP Encryption

Cracking WPA/WPA2 Encryption

Các phương pháp WPA/WPA2 Encryption Crackin

Các bước Cracking WPA-PSK sử dụng Aircrack-ng:

Các bước Cracking WPA/WPA2 sử dụng Wifiphisher:

WPA3 Encryption Cracking

Chuẩn bảo mật Wifi WPA3 Encryption thay thế phương thức bắt tay bốn chiều (PSK) của WPA2 - WPA2's four-way (PSK) handshake, bằng phương thức bắt tay Dragonfly (còn được gọi là SAE) để cung cấp xác thực dựa trên mật khẩu mạnh nhất cho đến nay. tuy nhiên nó vẫn có thể bị tấn công bẻ khóa mật ku.

Dragonblood là một tập hợp các điểm yếu trong tiêu chuẩn bảo mật WPA3 cho phép kẻ tấn công khôi phục khóa, hạ cấp cơ chế bảo mật và khởi động các cuộc tấn công đánh cắp thông tin khác nhau.

Attacker có thể sử dụng các công cụ khác nhau như Dragonslayer, Dragonforce, Dragondrain để khai thác các điểm yếu này và khởi động các cuộc tấn công vào các mạng wifi sử dụng WPA3 Encryption.

Một số phương thức tấn công để cracking WPA3 Encryption:

Cracking WPS

WPS là từ viết tắt của cụm từ WiFi Protected Setup, WPS sử dụng PIN để bảo mật kết nối mạng, bỏ qua bước phải nhập mật khẩu WiFi truyền thống.

Hacker sử dụng tool Reaver để crack WPS: